Traemos una lista de 5 alternativas a Tor que podrías utilizar ahora mismo, porque ciertamente es una herramienta bastante segura, pero tiene ciertas limitaciones que pudieran exponerte o que simplemente te gustaría probar un sistema de privacidad en la red diferente.

La red Tor es bastante eficiente y tiene la capacidad de ocultar tanto la identidad del emisor como el mensaje de una manera muy segura, gracias a su sistema de enrutamiento cebolla, un método desarrollado exclusivamente para este servicio, sin embargo, con el tiempo han surgido otras alternativas que merece la pena revisar.

Freenet

Comenzamos este conteo con una alternativa que es bastante diferente a lo que ofrece Tor, pero es bastante segura, se trata de la red Freenet. Esta herramienta comenzó a desarrollarse en el año 1999, su tarea consistía en permitir que los usuarios pudieran navegar y también publicar sitios dentro de su propia red, realizar llamados a freesites y también poder compartir archivos, todo ello de manera anónima.

Las diferencias con Tor son sustanciosas, comenzando porque se trata de una red P2P, es decir que toda la comunicación se lleva a cabo entre miembros de esta red únicamente. Todo aquello que coloques cuando estés conectado a Freenet, será colocado a disposición únicamente por miembros y para miembros de esta red, lo que le hace mucho más restringida y segura.

Una característica interesante de esta red, es que al unirse a Freenet, los usuarios pueden colocar a disposición un segmento de manera gratuita de su disco duro y así tener un segmento de un contenedor cifrado y almacenamiento de caché para la navegación de todos los miembros de la red.

Es importante señalar que se trata de una red cifrada, es decir, no tendrás acceso a la red tradicional como Google, por ejemplo, así que si deseas acceder a un contenido de Freenet debes ingresar a una de las direcciones que se encuentran en los directorios.

Una característica interesante es que puedes registrar direcciones de confianza, de conocidos por ejemplo, así asegurarás que tu comunicación sea mucho más restringida y solamente te podrás comunicar entre las direcciones elegidas.

Finalmente, debes tener presente un elemento y es que Freenet es una red para distribuir contenido y acceder a información de manera muy segura, cifrada y con los mayores controles de seguridad posible, pero la estética de sus sitios no es la prioridad, así que probablemente no encontrarás portales bien diseñados y con calidad de imágenes dentro de la red.

I2P

Seguimos con otra alternativa y ahora es el turno para I2P o también conocida como Invisible Internet Project. Esta red surgió en el año 2003, se trata de una red privada que es totalmente encriptada y su principal tarea es la seguridad y privacidad de los miembros.

Una de las principales características de la seguridad en esta red es el sistema de cifrado de extremos a extremo que se incorpora en cada mensaje intercambiado a través de ella. Una de las funciones que le acercan a Tor puede ser su sistema de enrutamiento de mensajes, que es bastante complejo y unidireccional, empleando un sistema de cuatro nodos para comunicación: dos entrantes y dos salientes.

Cada mensaje enviado pasa por una ruta unidireccional que recorre los cuatro nodos antes mencionados, pero la respuesta llegará de un conjunto de cuatro nodos distintos a los utilizados anteriormente.

A nivel visual puede ser una propuesta un poco más atractiva que la anterior alternativa, ya que mantiene Java habilitado para los sitios web dentro de la plataforma y es un recurso de diseño que permite dar una mejor apariencia a las páginas alojadas.

Aunque inicialmente, I2P no tiene acceso a los sitios web tradicionales de la clearnet, tal como los que tradicionalmente utilizamos y es una característica presente en Freenet, es posible configurar los Outproxies, que facilitan una puerta al mundo exterior fuera de su red.

El sistema de seguridad de I2P requiere mayores recursos de tu conexión a Internet y de tu disco duro, eso se debe a que posee un sistema de comunicación mucho más complejo y es probable que experimentes una mayor demora en cargar los sitios cuando hagas una petición de acceso, a veces también podrían interrumpirse.

Tails

Esta alternativa va un paso más allá, se trata de un sistema operativo portable anunciado en 2009 y que tiene como objetivo proveer a los usuarios de una navegación totalmente privada desde el propio sistema operativo, es decir que es un OS que brinda seguridad por sí mismo a la hora de navegar.

Su sistema de conexión está basado en Tor, pero su propuesta es distinta ya que va un poco más allá de permitirle al usuario una conexión segura a través de su red, sino proveer de seguridad en todo el sistema.

Podrás ejecutar Tails directamente desde almacenamiento portable, es decir que no se vincula en ningún momento el disco duro del ordenador que lo aloja con lo que realices dentro del sistema operativo, eso quiere decir que cada vez que ingreses de nuevo, Tails comienza de cero, sin rastros.

Una opción que incluye, es que permite crear un vínculo con un disco duro en tu ordenador, si lo deseas, para permitir el acceso a ficheros importantes o de mucho peso, pero en ese caso Tails si dejará rastros en todos los medios con los que haga contacto, así que si para ti lo primordial es la seguridad, mejor sería ejecutarlo totalmente por el medio USB.

Todo el tráfico web que sale de Tails pasa por la red Tor, es decir que cualquier conexión que se ejecute a través de Internet necesariamente utilizará la estructura de Tor para poder enviar o recibir peticiones, lo que evita totalmente que el destino pueda identificar el origen concreto del mensaje o petición.

Zeronet

Seguimos buscando alternativas Tor y hemos llegado hasta Zeronet, una plataforma P2P muy fácil de utilizar, pero que no deja de ser robusta en materia de seguridad y para ello tiene su propia red, utilizando cifrado Bitcoin y la red BitTorrent para gestionar peticiones y conexiones.

En primer lugar, debes saber que con Zeronet no debes realizar ningún tipo de configuración proxy, bastará con descargar su archivo zip en Windows, luego descomprimir y ejecutar el programa. Verás que se despliega una ventana en el navegador con la dirección principal de Zeronet y desde allí podrás ingresar al contenido que ha sido colocado en su red.

Esta red utiliza una característica de contenido distribuido, es decir que cada miembro de la red que ingresa en un sitio inmediatamente alojará parte del contenido en su propio disco duro, a manera de caché, pero no te preocupes porque en un par de pasos puedes eliminar ese contenido de tu ordenador si no quieres alojarlo.

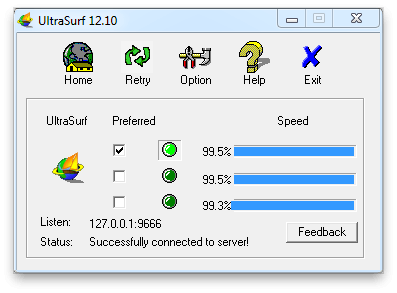

Ultrasurf

Llegamos al final de la lista de alternativas a Tor con esta red que fue anunciada en el año 2002, su tarea es ser una solución proxy robusta pero de fácil acceso, para permitir que los usuarios puedan acceder de manera sencilla a mucho contenido libre en la clearnet, sin embargo no es la herramienta más segura de esta lista.

Para utilizarla bastará con ingresar en su programa, esperar que se conecte a los servidores salientes y luego abrirá el navegador para poder ir a los sitios web sin ningún problema, algo que ha continuado funcionando por casi 20 años.

Al ser un servicio de red proxy, no tiene una red propia y puedes ingresar en cualquier página web tradicional, pero debes tener en cuenta que lo único que hace esta herramienta es enmascarar tu IP, pero el resto de tu información podría estar expuesta, algo que podría importarte si lo que buscas es seguridad.

Uso de redes privadas y P2P

Cuando se utilizan redes privadas, proxies y VPN, ciertamente que la empresa que provee el servicio de internet y el administrador de la red no tendrá conocimiento del destino real de la conexión, pero quien provee el software sí y lo cierto es que detrás de cada programa hay una empresa que está sujeta a las regulaciones locales y que debe brindar información a entes oficiales cuando le es requerido.

Otro aspecto a considerar sobre la red Tor y este tipo de redes privadas es que sus puntos críticos siempre serán los nodos de salida, porque tienen acceso a todo el tráfico descifrado, antes de llegar al destino definitivo, por lo que cualquier persona puede ingresar a estos nodos de salida si son identificados y encontrar toda tu información.

Así también, es importante señalar que todas las redes P2P que han sido mencionadas en esta lista cifran los datos de manera local y almacenan fragmentos de esa información, excepto Zeronet, así que es posible que alguien con acceso a todos los nodos pueda acceder a todo el contenido con poseer la información de uno de los propietarios de los nodos.

Finalmente, es importante leer todos los contratos de servicios que ofrecen esta alternativas a Tor, porque muchos de los problemas que se nos pueden presentar ya han sido advertidos en la letra chica.

- Ver Comentarios