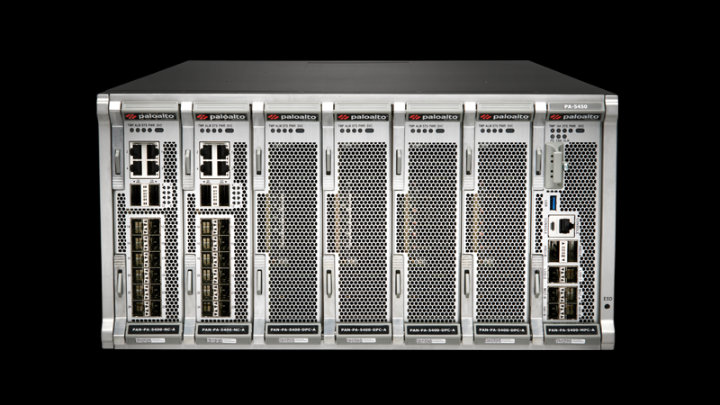

Los firewalls de Palo Alto Networks tienen una vulnerabilidad crítica: actualízalos ya

Al fin están disponibles los parches para la vulnerabilidad CVE-2024-3400 en los firewalls de Palo Alto Networks, que resolverán un problema de seguridad muy grave para los propietarios de estos equipos de red.

Desde el pasado 26 de marzo de 2024 se tiene constancia de que hay ataques en curso contra los firewalls vulnerables, probablemente resultando en el robo de información delicada. Las estimaciones son de más de 80.000 equipos en riesgo, que es una cifra considerable, pues las organizaciones que adquieren firewalls físicos tienen exigencias de seguridad muy altas.

Muchos usuarios no necesitan un firewall más allá del incluido en su sistema operativo, pero los modelos de Palo Alto Networks se integran en redes de grandes empresas o administraciones, así que son de importancia crítica.

Están afectados los equipos basados en los sistemas PAN-OS 10.2, 11.0 y 11.1, siempre que en ellos esté habilitada la telemetría y la protección GlobalProtect (versiones gateway y portal). Por lo tanto, una alternativa para evitar CVE-2024-3400 es desactivar la telemetría si aún no recibimos el parche.

Por ahora, se está lanzando para los modelos con PAN-OS 10.2.9-h1, 11.0.4-h1 y 11.1.2-h3, y tardará aún días en llegar a todos los firewalls comprometidos. Quienes hayan contratado el servicio de Threat Prevention de Palo Alto Networks pueden bloquear la amenaza con ID 95187 como solución, pero exige una suscripción.

La vulnerabilidad CVE-2024-3400 de PAN-OS es muy seria porque permite acceder a los firewalls sin ninguna intervención del usuario, de modo que los atacantes ejecutan código directamente. Es una vulnerabilidad tipo "zero-day" ("día cero" en español), es decir, se están realizando ataques reales con ella, incluso antes de que fuera pública.

La complejidad del ataque hace pensar que es obra de un grupo hacker financiado por un país, quizá de una agencia de inteligencia. Por ahora no se han concretado sospechas de ningún país en concreto, pues la investigación sigue en curso.

Cualquier administrador responsable de un firewall de Palo Alto Networks debería actualizarlo de inmediato, sea físico o en máquinas virtuales ejecutadas desde la nube. Si el sistema operativo está entre los afectados y aún no dispone de parche, desactivar la telemetría es lo mejor mientras no se corrige el fallo.

6 mejores routers profesionales para pymes

Vía: Bleeping Computer

- Ver Comentarios