Spectre y Meltdown: todo lo que sabemos de los fallos en los procesadores Intel, AMD y ARM

En cuestión de un día Spectre y Meltdown se han convertido en primera plana como los fallos de seguridad en procesadores Intel AMD y ARM. Dos vulnerabilidades con nombres siniestros que indican perfectamente el uso indebido que se han tenido que hacer ellas para entrar en los equipos de aquellos usuarios que estuvieran en el objetivo de hackers.

No es la primera vez que conocemos vulnerabilidades en el software, y con todo lo acontecido con Snowden y la NSA, hemos visto que estamos en un mundo en el que las puertas traseras están presentes en la mayoría de equipos.

Muchos podrán decir que no hay nada de que preocuparse porque tienen su casa limpia, pero sí que debiéramos, ya que esto implica mucho poder para aquel que tiene esa capacidad para entrar en cualquier sitio sin que se sepa que lo está haciendo.

Meltdown y Spectre: el daño que provocan

Tenemos 2 bugs en una gran parte de procesadores. Meltdown es el de mayor entidad y solamente se aplica en las CPUs Intel X86, mientras Spectre solamente es capaz de afectar a los chips Intel, AMD y ARM, aunque no tiene tanta importancia.

Se debe principalmente a la solución para corregirlos la importancia de cada uno. Meltdown permite que una aplicación maliciosa pueda acceder a la memoria de lo que quiera, como puede ser el kernel y la memoria de un equipo.

Spectre, en cambio, solamente permite que esa app maliciosa pueda acceder a la memoria de otras aplicaciones que se encuentren en el mismo nivel de seguridad. Meltdown sí que es capaz de acceder a niveles de seguridad mayores, por lo que implica mayor peligro.

Aparte de llegar a esos niveles de seguridad, la solución para corregirlo conlleva una pérdida de rendimiento del equipo, aunque en este caso, estaremos resguardados por lo que respecta a la privacidad.

El verdadero problema viene con Spectre, ya que puede ser solucionado por la misma aplicación, aunque para ello necesitará hacerlo desde un nuevo ciclo de procesadores.

Estamos hablando de que Spectre requerirá una completa re-arquitectura en la forma de que los procesadores están diseñados. Así que necesitaremos como toda una década para que el ciclo de vida del hardware sea sustituido y puedan ser aplicados esos parches.

No implica en una falta de rendimiento, pero sí que nuestro equipo será vulnerable ante la posibilidad de que un hacker se aproveche de ello.

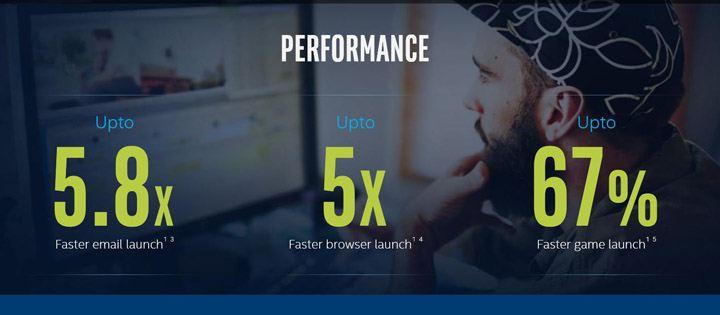

Con esto entramos en un antiguo dilema: velocidad contra seguridad. La razón para que estas vulnerabilidades estén presentes en todo procesador se debe a que fueron diseñados para aprovecharse de todas las ventajas que potenciaban el rendimiento del mismo.

Es en ese proceso y guerra por vender la CPU más rápida, en la que los fabricantes de chips han fallado en implementar solamente aquellas ventajas que también estaban vinculadas a la seguridad.

Un ejemplo de la vulnerabilidad de Spectre y Meltdown

Tal como clama Nicole Pelroth en su Twitter, Meltdown y Spectre son el camino para los atacantes para explotar esos fallos en el diseño para acceder a los contenidos de la entera memoria de un equipo.

Supongamos un ataque: un hacker que tenga en mano cinco minutos de tiempo de los servidores cloud de Amazon, Google y Microsoft, podría sustraer los datos de tiempo de otros cliente de los mismos servidores para marchar a otro servidor y repetir el ataque, mientras es capaz de robar ilimitados volúmenes de datos como pueden ser claves SSL, contraseñas, cuentas, archivos, etc.

Sí, es terrorífico el poder que puede tener en su mano una persona. Meltdown puede ser explotado por cualquier script con código malicioso de ataque, mientras Spectre es más difícil de usar su exploit o vulnerabilidad, aunque con la gravedad de que es imposible corregirlo hasta que empiecen a ser vendidos nuevos procesadores.

¿Qué soluciones tenemos?

Ante Meltdown, el que en un primer momento puso la alarma y todo el mundo se alarmó por afectar en el rendimiento, podrá ser solucionado, aunque con la bajada en rendimiento de tu PC en un 30%. Solamente afecta a procesadores Intel, así que aquellos con AMD o ARM, están a salvo.

Pero el problema real y grave es Spectre, ya que implica un gran agujero de seguridad que poseen todos los sistemas actuales que tengan un chip bajo esas tres arquitecturas: servidores cloud, toda la información que pasan por los servidores de WhatsApp, o de servicios bancarios, por poner solamente algunos ejemplos.

Es decir, Meltdown y Spectre afectan a la gran mayoría de fabricantes de chips entre los que se encuentran AMD, ARM e Intel, y a todos los dispositivos y sistemas operativos que funcionan en ellos: Google, Amazon, Microsoft, Apple, etc.

¿Y la respuesta de los mayores fabricantes de chips y compañías tecnológicas?

En cuestión de horas hemos tenido a Google diciendo que sus sistemas han sido actualizados para defenderse contra Meltdown. Microsoft lanzó una actualización de emergencia ayer mismo, mientras que Amazon mantiene que sus clientes están seguros con una versión personalizada de Linux.

Pero están hablando de Meltdown, mientras Spectre está latente y, aunque sea más difícil usar su vulnerabilidad, la fisura está ahí para ser usada por parte de cibercriminales y agencias gubernamentales que quieran acceder a datos privados de toda índole.

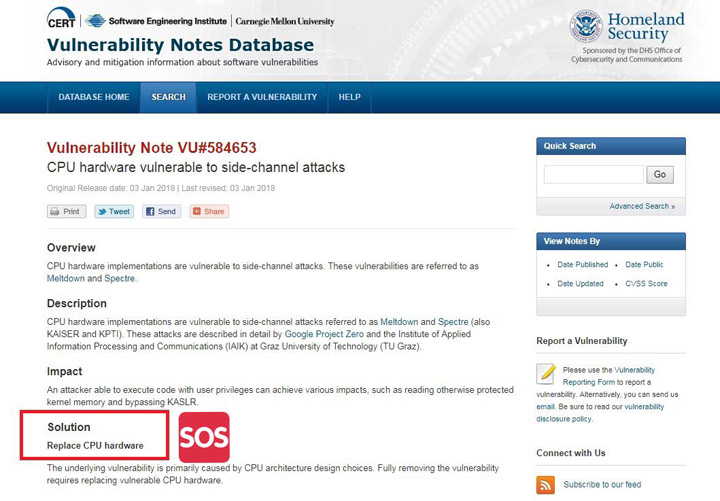

Dejamos para el final el aviso desde el Departamento de Seguridad Nacional de los Estados Unidos en el que avisa que la única forma de solucionarlo es así: sustituye la CPU. En la imagen anterior podéis verlo con vuestros propios ojos.

Dos vulnerabilidades como son Spectre y Meltdown que van a estar en las noticias durante estos días y que van a forzar un cambio de rumbo en la forma que entendemos cómo ha de evolucionar la tecnología, si mayor velocidad o mayor seguridad.

- Ver Comentarios