Los móviles no están exentos de malware y algunos apps oficiales tampoco. El troyano Faketoken en Android ataca a los usuarios de apps de taxi, tal como lees. El objetivo de atacar este tipo de apps es para ejecutar un phishing y obtener los datos de tarjetas de crédito que debe suministrar el cliente a la hora de solicitar un servicio.

Este tipo de aplicaciones son instaladas en todo el mundo por millones de clientes, por lo que se han convertido en objetivo muy interesante para los ciberdelincuentes, ya que han perfeccionado sus habilidades para ejecutar un malware bancario móvil.

Un nuevo troyano que te roba si pides un taxi

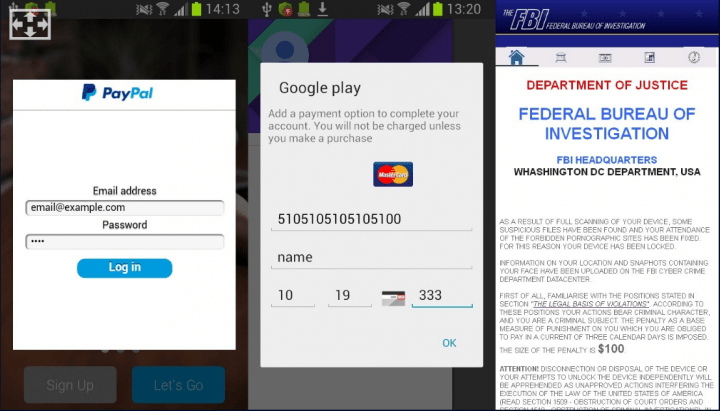

El troyano Faketoken se encarga de realizar un seguimiento activo de las apps que utiliza el usuario y al ejecutarlas sobrepone en ellas una ventana de phishing que se encarga de realizar el robo de datos y los usuarios muchas veces no lo descubren, según explicó la firma de análisis Kaspersky.

La superposición es una función que es muy utilizada por aplicaciones móviles, lo que ha permitido que se ejecuten muchos ataques, de hecho Faketoken realizó ataques a más de 2.000 aplicaciones financieras en todo el mundo, haciéndose pasar por otras apps o juegos. Este malware ha conseguido evolucionar y logrado ampliar su huella geográfica de actividades.

El truco con este troyano es que posee una interfaz idéntica a la app original y de acuerdo con las investigaciones de Kaspersky Lab, este tipo de malware se están utilizando especialmente contra las aplicaciones internacionales más populares de reserva de coches compartidos.

Además de hacerse de los datos bancarios, el troyano se roba todos los mensajes SMS entrantes enviándolos a sus servidores de comando y control, con el objetivo de robar contraseñas de verificación única que son enviadas desde el banco al usuario.

Este malware es tan peligroso como SpyDealer, el troyano que busca robar datos de WhatsApp, Facebook y más apps.

El troyano Faketoken en Android ataca a los usuarios de apps de taxi, pero también puede monitorizar las llamadas del usuario, grabarlas y transmitir los datos a los servidores de comando y control para también obtener información sensible.

- Ver Comentarios