El malware evoluciona todos los días, buscando nuevas formas de infiltrarse en los equipos de los usuarios, y recientemente se ha descubierto una que no nos hubiéramos imaginado que fuera posible: un malware que usa emojis para ejecutarse.

Tal y como ha descubierto Volexity, un ciberdelincuente supuestamente ubicado en Pakistán estaba realizando una campaña de espionaje usando el malware Disgomoji y aprovechándose de las comunicaciones de comando y control ejecutadas a través de emojis.

Disgomoji está escrito en Golang, un lenguaje de programación creado por Google que es relativamente moderno y que es conocido por ser fácil de aprender y usar por su sintaxis clara y concisa.

El ataque iba dirigido a usuarios que usasen Linux, y más concretamente para infiltrarse en sistemas que utilizan BOSS, una distribución Linux personalizada utilizada por oficinas del gobierno indio.

Toda la estrategia del ciberdelincuente comienza por un ataque de phishing, el cual puede tomar diferentes formas, pero en todas ellas hay algo en común: en él se adjunta un archivo ZIP con un archivo ejecutable dentro.

Este archivo ejecutable aparenta ser un PDF, y mientras la víctima lo descarga, Disgomoji se está ejecutando desde un servidor remoto. Por si fuera poco, el malware busca mantenerse en el sistema infectado a lo largo del tiempo mediante una configuración que le permite seguir activo a pesar de los reinicios. También emplea un script que verifica los dispositivos USB conectados y copia archivos de ellos para enviárselos al ciberdelincuente.

Una vez dentro del sistema, el malware creará un canal dedicado para cada víctima dentro de un servidor de Discord, y aquí es donde viene la parte novedosa respecto a otras amenazas. Los comandos se envían utilizando emojis específicos, cada uno correspondiente a una acción particular:

- 🏃♂️ (Emoji de hombre corriendo) - Ejecuta un comando en el dispositivo de la víctima.

- 📸 (Emoji de la cámara) - Toma una captura de pantalla.

- 👇 (Emoji de mano con índice apuntando hacia abajo) - Descarga archivos.

- ☝️ (Emoji de mano con índice apuntando hacia arriba) - Sube archivos al dispositivo de la víctima.

- 👉 (Emoji de mano con índice apuntando hacia la derecha) - Sube un archivo a un servidor remoto.

- 👈 (Emoji de mano con índice apuntando hacia la izquierda) - Sube un archivo a un servicio de envío de archivos.

- 🔥 (Emoji de fuego) - Encuentra y envía archivos con extensiones específicas.

- 🦊 (Emoji de zorro) - Comprime todos los perfiles de Firefox que haya en el sistema para que el atacante pueda obtenerlos.

- 💀 (Emoji de calavera) - Finaliza el proceso del malware.

Esta amenaza también se aprovecha de una vulnerabilidad de versiones antiguas de BOSS llamada DirtyPipe, y que se hace efectiva en sistemas que no han sido actualizados debidamente. Con ella, puede conseguir privilegios root y, por tanto, tener más libertad para extraer aún más datos.

Por otro lado, y para evitar ser detectado por antivirus, el malware verifica los procesos activos en el sistema para evitar que se ejecuten múltiples instancias de sí mismo, lo cual sería un signo de sospecha detectable por los programas de seguridad.

Además, las credenciales de Discord del atacante están codificadas y se pueden recuperar desde un servidor, controlado este también por el atacante. Por otra parte, tal ha sido la agudeza del ciberdelincuente, que dentro del código del malware añadió montones de cadenas de texto falsas para engañar tanto a analistas como algoritmos.

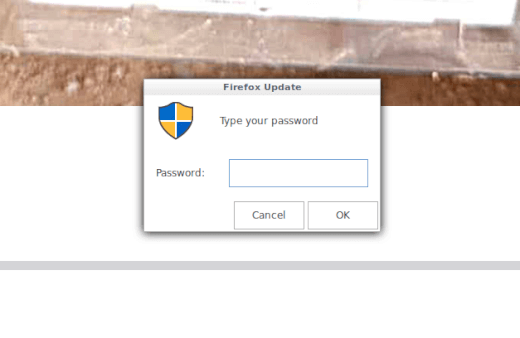

Ahora bien, Disgomoji no se conforma con atacar un solo equipo, y es por ello que una vez ha hecho su trabajo, usa la herramienta Nmap para escanear redes de víctimas. Después, ejecuta Chisel y Ligolo para crear túneles de red y, por último, utiliza Zenity para ingeniería social, concretamente creando cuadros de diálogo disfrazados de actualizaciones en los que los usuarios deben introducir la contraseña del sistema.

Con este caso podemos ver que cualquier cosa es útil para un ciberdelincuente a la hora de crear malware, incluso usar emojis para ejecutarse.

Sin embargo, amenazas como el malware que se oculta en apps para robar tu cuenta bancaria y tantas otras se valen de engañar a los usuarios para que hagan clic en enlaces o den sus datos, y es ahí donde debemos estar atentos y no bajar la guardia para evitar ser infectados.

Se cuelan 90 apps con malware en Google Play y quieren robar tu dinero

- Ver Comentarios