La informática ha evolucionado mucho durante todos estos años, y no solo los programas útiles que permiten mejorar nuestra productividad y habilidades, sino también el malware, con millones de variantes acechando en línea. No obstante, bien es cierto que hay ciertas amenazas que se pueden catalogar como los "malwares más peligrosos", y en el día de hoy vamos a ver los que se ejecutan en Android.

Estas amenazas informáticas no son como la nueva estafa nigeriana u otras estrategias más "manuales", sino que cuentan con tecnologías avanzadas y automatizadas para robar tus datos y espiarte en minutos sin que te enteres.

Vultur

Vultur es un troyano bancario cuyo objetivo es obtener acceso no autorizado a cuentas bancarias y otros servicios financieros para realizar robo de dinero o datos, y lo consigue instalándose en el dispositivo a través de aplicaciones aparentemente legítimas que solicitan permisos de accesibilidad que son aprovechados para activar el servicio de grabación de pantalla.

A diferencia de otros malwares que dependen de la superposición de pantalla para capturar datos, Vultur registra directamente la actividad de la pantalla, lo que permite obtener mucha más información.

El virus hace uso de frameworks como VNC para transmitir en vivo la actividad del dispositivo a un servidor remoto controlado por los atacantes. Esto les permite a los ciberdelincuentes ver todo lo que ocurre en tiempo real.

A mediados de 2021, varios usuarios en Australia reportaron actividades no autorizadas en sus cuentas bancarias, y se consiguió averiguar que todos ellos habían sido infectados con Vultur a través de una aplicación fraudulenta de linterna descargada desde Google Play Store.

Ghost Push

Ghost Push tuvo su primera aparición ni más ni menos que en 2014, y se propagó rápidamente, aprovechando descargas de aplicaciones no oficiales y webs sospechosas, instalándose sin que el usuario se entere.

Lo que lo hace particularmente peligroso es su capacidad para obtener privilegios de root, lo que permite a los atacantes controlar el dispositivo de manera remota y descargar software malicioso adicional sin interacción del usuario.

Una vez que infecta un dispositivo, el malware se instala a sí mismo como parte del sistema operativo, haciéndolo extremadamente difícil de eliminar incluso después de realizar un restablecimiento de fábrica.

Después, obtiene el mencionado acceso root para modificar los archivos del sistema y descargar e instalar aplicaciones sin el consentimiento del usuario.

Este virus puede interceptar mensajes SMS, realizar clics automáticos en anuncios o robar datos personales, por ejemplo.

A los antivirus se les hace difícil detectarlo porque simula ser una aplicación legítima y cambia regularmente de método de infección.

En 2016, en un grupo de oficinas en Beijing, China, un empleado descargó lo que creyó que era una actualización para una aplicación de mensajería desde un enlace recibido por correo electrónico. Poco después de la instalación, el dispositivo comenzó a comportarse de manera errática, generando anuncios y descargando aplicaciones sin permiso.

Lo más grave fue que el malware se propagó a través de la red de la empresa, infectando otros dispositivos Android conectados a la misma red WiFi y enviando datos confidenciales a servidores externos, incluyendo información personal y detalles de inicio de sesión de diferentes equipos.

Joker

El virus Joker es un spyware que ha afectado a dispositivos Android desde 2017, y suele transmitirse, al igual que en los casos anteriores, a través de aplicaciones aparentemente legítimas en Google Play Store. Aunque Google ha eliminado cientos de aplicaciones infectadas por Joker, el malware continúa evolucionando y encontrando nuevas maneras de entrar en la tienda de apps.

Internamente, Joker utiliza una técnica conocida como "dropper", donde una carga útil que contiene el malware se incrusta dentro de una aplicación inofensiva. Una vez instalada la aplicación, el dropper descarga e instala el componente malicioso que permanece oculto al principio.

Este spyware está diseñado para suscribir a los usuarios a servicios de pago sin su consentimiento, utilizando técnicas de clics invisibles e interceptación de mensajes SMS para confirmar suscripciones y evitar alertas de fraude.

Además, es capaz de robar información sensible del dispositivo, por lo que tanto tu cartera como tu privacidad se verán expuestas si eres infectado por Joker.

En 2020, Google eliminó seis aplicaciones de la Play Store que habían sido descargadas casi 200.000 veces en total. La mayoría de ellas eran apps de productividad, como aplicaciones de escaneo, fondos de pantalla y teclados.

HiddenAds

El virus HiddenAds tuvo al principio como objetivo a los usuarios de aplicaciones descargadas de fuentes no oficiales, pero al final se ha hecho un hueco en la Google Play Store apurando al límite las políticas de revisión de aplicaciones de Google y engañando a los usuarios para que lo descarguen a través de apps aparentemente inocentes.

Una vez instalada, solicita permisos excesivos que, si se conceden, le permiten mostrar anuncios intrusivos fuera de la aplicación. Estos anuncios no solo son molestos, sino que pueden conducir a sitios web maliciosos o instalar malware adicional sin el consentimiento del usuario.

Además, HiddenAds cambia los nombres de paquete y retrasa la activación de la publicidad para evitar que Google Play Store encuentre comportamientos extraños en el código de las apps.

También en 2020 se descubrió que varias aplicaciones de juegos en la Google Play Store contenían este malware, lo cual afectó a más de 500.000 dispositivos.

Android Police

Y no podíamos hablar de los malwares más peligrosos sin citar un ransomware. Android Police pertenece a este género de malware, que se encarga de encriptar los archivos del usuario y pedir una recompensa a cambio para darle la clave de encriptación.

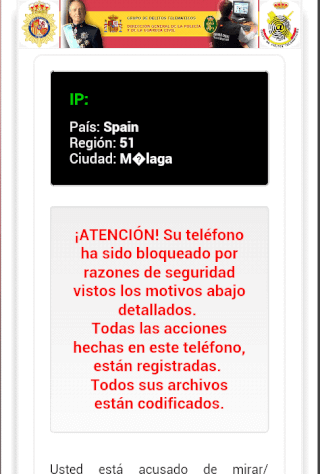

Concretamente, este malware realiza este acto con el pretexto falso de que los usuarios han violado varias leyes con su comportamiento en Internet. La extorsión la disfraza de multa a pagar para evitar acciones legales más severas.

Para acceder al dispositivo, en primer lugar utiliza técnicas de phishing para que el usuario permita la introducción del malware sin saberlo. Una vez instalado, el virus bloquea el dispositivo y muestra una interfaz que imita la de una autoridad legal.

Esta pantalla de bloqueo acusa al usuario de haber cometido delitos como la distribución de malware o el acceso a contenido ilegal, y exige el pago de una "multa" a través de criptomonedas.

Mientras tanto, utiliza permisos de administrador para impedir ser eliminada y modifica el registro del sistema para asegurarse de que se ejecute en el inicio del dispositivo.

En 2021 se documentó una infección de este virus en España, en la cual un usuario recibió un mensaje mientras navegaba desde su móvil. Este mensaje le advertía sobre la detección de actividad ilegal y le solicitaba el pago de una multa de 300 euros para desbloquear su dispositivo. El mensaje incluía logos aparentemente legítimos de la Policía Nacional para darle más credibilidad.

Blackrock

Blackrock es una variante avanzada del ya conocido virus Xerxes, que a su vez, está basado en el malware LokiBot.

Una vez instalado en un dispositivo, el virus puede superponer ventanas falsas sobre apps legítimas para que los usuarios introduzcan sus credenciales de acceso en páginas de inicio de sesión falsas de bancos, redes sociales o apps de compras.

Se sabe que el virus tiene capacidad de suplantar a más de 300 aplicaciones diferentes, y esto es porque Blackrock se aprovecha de los servicios de accesibilidad de Android para interceptar mensajes, realizar clics automáticos y realizar otras acciones no autorizadas sin el consentimiento del usuario.

OpFake

Originalmente, OpFake se camuflaba como una versión modificada de Opera Mini, pero con el tiempo ha ampliado su repertorio de suplantaciones de apps.

Se trata de un malware que es capaz de replicar la interfaz de aplicaciones conocidas y pedir permisos excesivos, como acceso a mensajes SMS, listas de contactos, datos de ubicación y más.

Una de las funciones más perjudiciales de OpFake es enviar SMS a números de tarificación especial, generando al usuario cargos que se ingresan al creador del malware. Además, y por si fuera poco, también puede instalar otros malwares en el dispositivo.

KungFu

Este malware entra dentro de la categoría "malware de rootkit", que se caracteriza por su capacidad para ocultarse del sistema operativo y del usuario, permitiendo a los atacantes un control casi total sobre el dispositivo infectado. Además, KungFu es capaz de explotar varias vulnerabilidades de Android para llegar a ser usuario root.

Una vez instalado, el virus se incrusta en el sistema operativo, modificando el sector de arranque o el kernel para asegurarse de que se ejecute cada vez que el dispositivo se enciende. Por otro lado, se encarga de modificar los permisos de los archivos del sistema para hacerse indetectable por antivirus.

Es ahí cuando KungFu se conecta al servidor de los atacantes para recibir instrucciones de ejecución de scripts o para subir la información personal o bancaria de la víctima.

Al poder actualizarse a sí mismo y modificar su comportamiento en base a los comandos recibidos, es difícil de detectar.

FakeApp

FakeApp también se especializa en hacerse pasar por apps oficiales para robar información personal y bancaria. Utiliza un sistema de rootkits y botnets para mantenerse oculto dentro del dispositivo infectado y evitar ser detectado por antivirus.

Además de conectarse a un servidor remoto, como en el caso de los virus anteriores, agrega cifrado avanzado para asegurar el envío de datos robados, lo que hace aún más difícil su rastreo.

Y estos han sido, a nuestro juicio, los malwares más peligrosos para Android que hicieron estragos en su día y siguen haciéndolo actualmente. Para evitarlos, te recomendamos sentido común y precaución, además de confiar solamente en las tiendas de apps oficiales y en apps que sean conocidas y contrastadas, tanto por usuarios como expertos.

Por otro lado, en caso de recibir notificaciones de multas, cargos, regalos, sorteos o cualquier evento extraordinario, consulta con la entidad oficial que se supone que te ha enviado el mensaje para confirmar que no es una estafa.

¿Me puede infectar un virus simplemente abriendo un enlace?

- Ver Comentarios